反追踪术!暗网流量暗河终极剖析

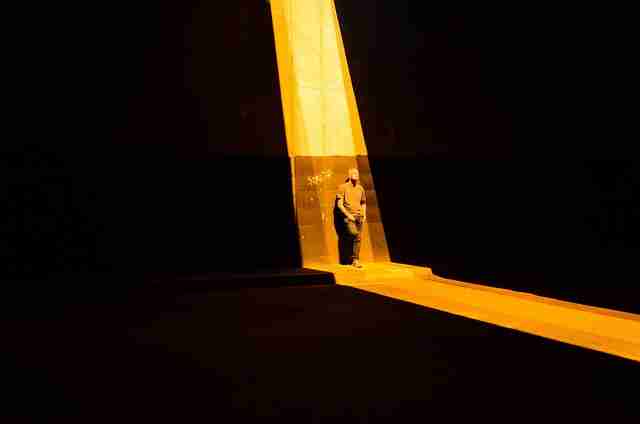

在如今这个数字化飞速发展的时代,网络安全已成为人们日常生活中不可忽视的话题。随着网络技术的不断进步,信息的流动速度和广度也越来越大,但随之而来的,还有个人隐私的泄漏与数据的追踪。尤其是在暗网的深处,隐匿的流量与隐私安全成为了一个更加复杂的问题。反追踪术应运而生,成为了数字隐私保护的一大利器,尤其是在暗网的环境中,它更像是一把锋利的刀,能有效地切割掉那些试图追踪用户的数字指纹。

反追踪术的核心目的是保护用户的匿名性,避免在网络世界中留下可以追溯的痕迹。它通过隐藏用户的IP地址、加密数据传输,以及混淆用户的流量路径等方式,构建一个看似无法突破的防护网。这对于普通用户来说,或许只是在日常使用中增加了几道额外的保护层,但对于那些深入暗网的人而言,反追踪术则是他们避免被追踪、被锁定的唯一“护身符”。

在暗网中,追踪手段层出不穷,黑客、政府机构,甚至一些不法组织,都会利用各种技术手段对用户进行追踪。暗网流量是与普通互联网流量截然不同的,它不仅仅是加密的,还经常采用各种工具和协议来规避追踪,譬如Tor网络,它通过多层加密和分布式路由方式,隐藏用户的真实IP地址,使得任何外部监控者几乎无法追溯到源头。

但即使如此,暗网的流量依然存在被追踪的风险。正因如此,反追踪术的出现显得尤为重要。传统的网络追踪技术,如IP地址分析、Cookies追踪等,虽然在正常网络环境下能起到一定的作用,但在暗网中,它们的效率和精度大打折扣。反追踪术则通过不断更新与进化,打破了这些传统追踪方式,利用更加高级的加密技术与匿名协议,有效地屏蔽了外部监控手段。

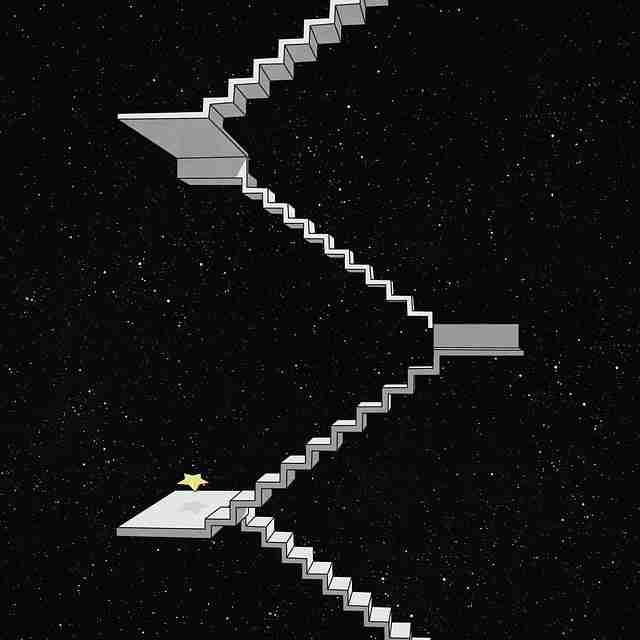

目前,常见的反追踪技术主要包括匿名网络技术(如Tor、I2P)、VPN(虚拟专用网络)、代理服务器以及混淆工具等。每种技术都有其独特的优势和应用场景,但它们的共同目标都是让用户的上网活动无法被追踪和监视。在暗网中,这些技术往往是结合使用的,通过层层加密和多点跳跃,极大地提升了数据传输的安全性和匿名性。

随着对数据隐私的关注不断增强,反追踪术在保护用户安全方面的作用愈加显现。在暗网中,匿名性被视为最为重要的需求之一,因为一旦身份暴露,用户可能会面临严重的后果。不仅仅是个人隐私的泄露,更多的是可能引发的法律风险和经济损失。因此,掌握反追踪术,不仅仅是为了保护自己免受黑客攻击,也是为了保护自己免受不法分子的侵害。

随着技术的不断发展,反追踪术的“游戏”也越来越复杂。一方面,传统的反追踪工具不断更新,推出更加高级的功能与算法;另一方面,追踪技术也在不断进步,尤其是人工智能与大数据分析的崛起,使得追踪者能够利用更多的数据点来锁定目标。于是,反追踪术也进入了一个“攻防对抗”的新阶段。

对于暗网的用户而言,仅仅依靠单一的反追踪工具并不足以应对日益复杂的追踪技术。许多人开始结合使用多种工具,形成一个层层递进的防护体系。比如,使用VPN和Tor网络结合的方式,既能够保护用户的IP地址不被泄露,又能够加密数据传输通道,进一步增加了追踪的难度。而且,部分用户还会利用代理服务器来“伪装”自己在互联网上的行为,让任何试图追踪他们的人都只能看到虚假的信息。

除此之外,反追踪术的技术门槛也在逐渐提高。早期的反追踪工具可能只需要普通的技术知识便能使用,但如今,很多反追踪方法已经需要一定的技术积累与实践经验。对于新手用户来说,仅仅依赖网上的教程或者工具下载,往往难以达到预期的效果。而一些更高级的反追踪技巧,如流量混淆、虚拟身份的伪装等,需要用户在技术上投入更多的学习和实践。

最终,暗网中的流量与反追踪术,除了单纯的技术手段之外,背后更深层的含义在于数字世界中的权力博弈。在这个没有监管的空间里,用户、黑客、政府等各方势力都在通过各种手段来确保自己的利益。反追踪术的出现,不仅仅是为了保护个人隐私,也是为了抵抗这种数字化监控带来的压力与威胁。每一位暗网的使用者,都应当对自己的数字足迹保持警觉,避免成为追踪的目标。

反追踪术不仅是暗网中的必备技能,更是所有网络用户保护自己隐私和数据安全的重要手段。在这个信息化快速发展的时代,掌握先进的反追踪技术,已经成为每一个关注个人隐私保护的人不可或缺的一部分。

发布于 2025-07-27 00:07:05